2014-06-27 13:08:13

Ερευνητές από το Citizen Lab του Πανεπιστημίου του Τορόντο σε συνεργασία με την γνωστή εταιρεία ασφάλειας Kaspersky αποκάλυψαν την πλήρη λειτουργικότητα ενός κακόβουλου λογισμικού που χρησιμοποιούν κυβερνήσεις σε όλο τον κόσμο για την επιτήρηση των πολιτών εν αγνοία τους! Η ανάλυση των ερευνητών του Citizen Lab, αποκαλύπτει ότι το λογισμικό που χρησιμοποιείται κατά παραβίαση των ανθρωπίνων δικαιωμάτων περί της ιδιωτικότητας των επικοινωνιών, επηρεάζει κινητά Android αλλά και iPhone, αλλά και υπολογιστές με σχεδόν οποιοδήποτε λειτουργικό σύστημα!

Το λογισμικό

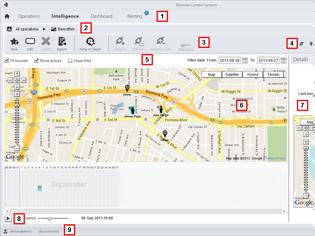

Το λογισμικό κυβερνοκατασκοπείας είναι δημιούργημα της Ιταλικής εταιρείας HackingTeam και κυκλοφορεί ως προιόν για κυβερνητικούς πελάτες με την επωνυμία Remote Control System (RCS) ή Da Vinci ή Galileo.

Η τελευταία έκδοσή του φαίνεται να είναι διαθέσιμη για τερματικούς υπολογιστές με οποιοδήποτε λειτουργικό αλλά και κινητά τηλέφωνα

. Σύμφωνα με τους δημιουργούς του και όπως αποκαλύπτουν οι Citizen Lab το λογισμικό μπορεί να εγκατασταθεί απομακρυσμένα σε συσκευές Android, iOS, Windows Mobile, Symbian αλλά και Blackberry. Ακόμα και αν το κινητό τηλέφωνο iPhone δεν είναι jailbroken το λογισμικό έχει την δυνατότητα να χρησιμοποιήσει το γνωστό Evasi0n exploit και να εγκαταστήσει το Malware με ιδιαίτερη ευκολία.

Οι ερευνητές παρουσίασαν τα αποτελέσματα της έρευνάς τους σε διεθνές συνέδριο στο Λονδίνο. Σύμφωνα με την μελέτη το δίκτυο παρακολούθησης της εταιρείας HackingTeam περιλαμβάνει 326 σημεία ελέγχου (Command and Control Centers) τα οποία καλύπτουν πάνω από 40 χώρες (συμπεριλαμβανομένου ακόμα και της Κύπρου)! Δεν εντοπίστηκε σημείο ελέγχου ή εγκατάστασης του λογισμικού παρακολούθησης στην Ελλάδα σύμφωνα με την μελέτη.

Η εταιρεία HackingTeam έχει έδρα το Μιλάνο της Ιταλίας και αποτελείτε από 50 υπαλλήλους. Η εταιρεία έχει αλλάξει εντελώς τον τρόπο πώλησης επιθετικών εργαλείων και λογισμικού παρακολούθησης καθιστώντας την πώλησή τους ιδιαίτερα εύκολη και προσιτή σε όλες σχεδόν τις χώρες και στις 6 ηπείρους. Σύμφωνα με πληροφορίες των ερευνητών “ύποπτες κυβερνήσεις” που χρησιμοποιούν το λογισμικό εναντίον των πολιτών τους αλλά και πιθανά σημεία εγκατάστασης του λογισμικού εμφανίζονται στο παρακάτω γράφημα:

Η δραστηριότητα της εταιρείας ήταν εδώ και αρκετό καιρό γνωστή και συγκεκριμένα ότι πωλούσαν προιόντα για παρακολούθηση κινητών τηλεφώνων Android και iPhone. Τα Trojans όμως που χρησιμοποιούσαν αποτελούσαν το “κενό” στην όλη ιστορία ,μιας και δεν είχαν ποτέ εντοπιστεί και αναλυθεί όπως συνέβη αυτή την φορά, σημειώνουν στελέχη της Kaspersky.

Τα 326 σημεία των εξυπηρετητών ελέγχου

Οι αναλυτές χρησιμοποιώντας μεθοδολογία ανάλυσης δικτυακών ευρημάτων σε συνδυασμό με σάρωση στο σύνολο των IP διευθύνσεων κατόρθωσαν να προσδιορίσουν με ακρίβεια τις IP διευθύνσεις των σημείων ελέγχου του RCS ή λογισμικού κυβερνοκατασκοπείας για κυβερνήσεις. Ως η χώρα με τα περισσότερα σημεία ελέγχου του λογισμικού εντοπίστηκαν οι Ηνωμένες Πολιτείες Αμερικής με 64 σημεία ελέγχου (Command and Control), στην συνέχεια το Καζακσταν (φιλοξενώντας 49 σημεία ελέγχου), ο Ισημερινός (με 35 σημεία ελέγχου) και το Ηνωμένο Βασίλειο με 32 συστήματα ελέγχου. Συνολικά εντοπίστηκαν και αποτυπώθηκαν 326 Command and Control servers όπου το κακόβουλο λογισμικό απέστειλε τις πληροφορίες που αντλούσε από τους ανυποψίαστους χρήστες.

Η παρουσία φυσικά των servers σε μια δεδομένη χώρα δεν σημαίνει απαραίτητα ότι η εν λόγω χώρα χρησιμοποιεί το κακόβουλο λογισμικό της εταιρείας HackingTeam εναντίον των πολιτών της, δήλωσε ο κύριος ερευνητής της Kaspersky Sergei Golovanov.Αυτό που υποδηλώνει ίσως είναι η ευκολία που οι χρήστες του κακόβουλου λογισμικού χρησιμοποιήσαν το νομικό πλαίσιο στις παραπάνω χώρες για να εγκαταστήσουν τα σημεία ελέγχου του λογισμικού παρακολούθησης, χρησιμοποιώντας νομικά κενά στην νομοθεσία της εκάστοτε χώρας.

Τρόποι χρήσης και δυνατότητες του λογισμικού κυβερνοκατασκοπείας

To RCS μπορεί να τοποθετηθεί στον στόχο είτε με φυσική πρόσβαση μέσω USB/CD ή απομακρυσμένα με χρήση phishing επιθέσεων, exploit kits ή water-holing τύπου επιθέσεις. Επιπλέον σε συνεργασία με τους παρόχους υπηρεσιών διαδικτύου (ISP) μπορεί να εγκατασταθεί μέσω Injection ή redirection στην δικτυακή κίνηση του χρήστη-στόχου

Μετά την εγκατάσταση του λογισμικού οι κυβερνητικοί αξιωματούχοι έχουν την δυνατότητα:

Να ελέγξουν απομακρυσμένα την συσκευή/υπολογιστή

Να υποκλέψουν δεδομένα

Να εντοπίσουν την ακριβή θέση

Να υποκλέψουν κωδικούς πρόσβασης e-mail

Να υποκλέψουν αρχεία

Να τοποθετήσουν αρχεία εν αγνοία του χρήστη

Να παρακολουθήσουν εισερχόμενα/εξερχόμενα SMS&MMS

Να αποκτήσουν πρόσβαση στο ιστορικό κλήσεων

Να χρησιμοποιήσουν το μικρόφωνο και την κάμερα της συσκευής σε πραγματικό χρόνο

Να εντοπίσουν μηνύματα ή φωνή μέσω των εφαρμογών Skype,WhatsApp και Viber

Το λογισμικό φαίνεται να είναι ιδιαίτερα διαδεδομένο προς εγκατάσταση σε στόχους κινητών τηλεφώνων Android όπως μπορούμε να δούμε και στο σχετικό γράφημα για τις εγκαταστάσεις που έχουν πραγματοποιηθεί εντός 7 ημερών (έως τις 4 Ιουνίου 2014) :

Διασπορά Λογισμικού σε κινητά Android

Η αρχιτεκτονική του μοντέλου επίθεσης που χρησιμοποιεί το RCS της HackingTeam φαίνεται στην παρακάτω γραφική απεικόνιση. Αξίζει να σημειωθεί το δίκτυο Anonymizing που χρησιμοποιούν για την απόκρυψη των στοιχείων των κυβερνητικών αξιωματούχων που χρησιμοποιούν το λογισμικό κυβερνοκατασκοπείας.

Αρχιτεκτονική Δικτύου Επίθεσης Λογισμικού

Για την δημιουργία του Agent μέσω του Factory οι τεχνικοί υπεύθυνοι του λογισμικού μπορούν να δημιουργήσουν custom-made εκδόσεις του RCS για λειτουργικά συστήματα Linux, MacOS, Windows, κινητά τηλέφωνα Android & iPhone, Blackberry και Windows Phone. Οι δυνατότητες εγκατάστασης εξαιρετικά πολλές: μέσω τοπικού WiFi, μέσω προκατασκευασμένου πακέτου νόμιμης εφαρμογής, με χρήση exploit, με εγκατάσταση από USB/SD κάρτα αλλά και USB/U3, με χρήση CD, με χρήση QR Code, με χρήση Java Applet μέσω δημιουργημένης ιστοσελίδας και τέλος με WAP Message σε κινητά τηλέφωνα (εκτός του iOS)

Δημιουργία Agent λογισμικού κυβερνοκατασκοπείας

Αν μάλιστα νομίζετε ότι η χρήση Antivirus θα σας προστατεύσει,τότε είστε γελασμένοι. Η εταιρεία προσφέρει στους πελάτες της λίστα με ελέγχους που πραγματοποιεί με όλα τα σύγχρονα Antivirus, όπου φαίνεται σαφώς ποια εντοπίζουν τις ψηφιακές υπογραφές του λογισμικού!

Μη Εντοπισμός από Antivirus

Η αρχιτεκτονική επιτρέπει σαφώς την χρήση συνεχόμενων ανώνυμων Proxy servers (Anonymous & Proxy Chain Architecture) για να αποκρύψει πλήρως το αρχικό ίχνος των κυβερνητικών αξιωματούχων

Πραγματοποίηση απόκρυψης ίχνους κυβερνητικών αξιωματούχων

Το λογισμικό είναι εμπλουτισμένο με δυνατότητες άντλησης αρχείων, τοποθέτησης αρχείων εφόσον είναι επιθυμητό αλλά και υποκλοπής συνομιλιών Skype!

Άντληση αρχείων από στόχο

Υποκλοπή Συνομιλίας Skype

Εκτέλεση και παρακολούθηση εφαρμογών εν αγνοία του χρήστη.

Επιπλέον στην τελευταία έκδοση έχει προστεθεί η δυνατότητα οπτικοποίησης πληροφοριών. Το λογισμικό μπορεί να “χτίσει” το προφίλ του παρακολουθούμενου χρήστη πραγματοποιώντας ανάλυση διασυνδέσεων σύμφωνα με τα δεδομένα που αντλεί από το υποκείμενο της παρακολούθησης, ώστε να προσδώσει με εύληπτο και γραφικό τρόπο στον κυβερνητικό αξιωματούχο (συνδυάζοντας address books, email Κλπ) τις επαφές του παρακολουθούμενου.

Έρευνα παρακολουθούμενων

H έκδοση για Android είναι εξαιρετικά προστατευμένη και δεν μπορεί να αναλυθεί με εύκολο τρόπο. Οι ερευνητές διαπίστωσαν ότι το RCS έχει χρησιμοποιηθεί ποικιλοτρόπως στο παρελθόν για παρακολούθηση πολιτικών αντιπάλων, αντιφρονούντων, δημοσιογράφων, υπερασπιστών των ανθρωπίνων δικαιωμάτων και πολιτικών προσωπικοτήτων!

Τα ερωτηματικά που εγείρονται για την χρήση του εν λόγω λογισμικού είναι πολλά. Κυρίως μάλιστα για τις δυνατότητες επεμβατικότητας που παρέχει το RCS λογισμικό (δίνοντας την δυνατότητα να αντλεί αλλά και να τοποθετεί στοιχεία κατά βούληση αυτού που το ελέγχει)!. Θεωρείτε δεδομένο ότι οι παρακολουθούντες ανυποψίαστους πολίτες με το εν λόγω λογισμικό είναι ηθικοί, δρούν νόμιμα και αυστηρά εποπτευόμενα από εισαγγελικές αρχές και δεν κάνουν χρήση του λογισμικού για ίδιο όφελος.

Η πρακτική όμως έχει δείξει ότι κάτι τέτοιο δεν ισχύει και πολλές φορές τα εργαλεία αυτά χρησιμοποιούνται πάνω από το νόμο, για πολιτικές σκοπιμότητες ή εναντίον αντιφρονούντων. Επιπλέον κανείς δεν διασφαλίζει ότι το λογισμικό αυτό πωλείτε αποκλειστικά σε κυβερνήσεις και όχι σε ιδιώτες που μπορούν να διαθέσουν τα ποσά που ζητά η εταιρεία (που δεν είναι και ιδιαίτερα υψηλά) για να πραγματοποιήσουν στην συνέχεια με χρήση του λογισμικού κυβερνοκατασκοπεία εναντίον ανταγωνιστών ή ακόμα και κυβερνητικών υπηρεσιών!

Η πλήρη μελέτη του λογισμικού κυβερνοκατασκοπείας RCS είναι διαθέσιμη

Οι τρόποι διείσδυσης του λογισμικού είναι συγκεκριμένοι (αναφέρθηκαν παραπάνω) όποτε αν κάποιος εκτιμά για οποιονδήποτε λόγο ότι είναι στόχος αξίζει να είναι ιδιαίτερα προσεκτικός στα μηνύματα που λαμβάνουμε/ανοίγουμε και στις ιστοσελίδες που επισκεπτόμαστε! Δεν δεχόμαστε άκριτα μια παραίνεση μέσω ηλεκτρονικού μηνύματος να επισκεφτούμε ιστοσελίδα ή να ανοίξουμε επισυναπτόμενο μήνυμα!

Επιπλέον οι επιχειρήσεις και οι άνθρωποι κλειδιά εντός αυτών (Διευθύνοντες Σύμβουλοι, Οικονομικοί Διευθυντές,Νομικοί Σύμβουλοι, Διευθυντές Πληροφορικής, Υπηρεσίες Εσωτερικού Ελέγχου) που διαθέτουν πρόσβαση σε ευαίσθητες πληροφορίες, θα πρέπει να είναι ιδιαίτεροι προσεκτικοί και να λαμβάνουν όλα τα προτεινόμενα μέτρα για διασφάλιση χρήσης εναντίον τους λογισμικών σαν το RCS για περιπτώσεις βιομηχανικής κυβερνοκατασκοπείας και υποκλοπής δεδομένων! Η καλύτερη προστασία είναι η ενημέρωση και η ευαισθητοποίηση έναντι των διαρκώς αυξανόμενων κινδύνων!

secnews.gr

Το λογισμικό

Το λογισμικό κυβερνοκατασκοπείας είναι δημιούργημα της Ιταλικής εταιρείας HackingTeam και κυκλοφορεί ως προιόν για κυβερνητικούς πελάτες με την επωνυμία Remote Control System (RCS) ή Da Vinci ή Galileo.

Η τελευταία έκδοσή του φαίνεται να είναι διαθέσιμη για τερματικούς υπολογιστές με οποιοδήποτε λειτουργικό αλλά και κινητά τηλέφωνα

Οι ερευνητές παρουσίασαν τα αποτελέσματα της έρευνάς τους σε διεθνές συνέδριο στο Λονδίνο. Σύμφωνα με την μελέτη το δίκτυο παρακολούθησης της εταιρείας HackingTeam περιλαμβάνει 326 σημεία ελέγχου (Command and Control Centers) τα οποία καλύπτουν πάνω από 40 χώρες (συμπεριλαμβανομένου ακόμα και της Κύπρου)! Δεν εντοπίστηκε σημείο ελέγχου ή εγκατάστασης του λογισμικού παρακολούθησης στην Ελλάδα σύμφωνα με την μελέτη.

Η εταιρεία HackingTeam έχει έδρα το Μιλάνο της Ιταλίας και αποτελείτε από 50 υπαλλήλους. Η εταιρεία έχει αλλάξει εντελώς τον τρόπο πώλησης επιθετικών εργαλείων και λογισμικού παρακολούθησης καθιστώντας την πώλησή τους ιδιαίτερα εύκολη και προσιτή σε όλες σχεδόν τις χώρες και στις 6 ηπείρους. Σύμφωνα με πληροφορίες των ερευνητών “ύποπτες κυβερνήσεις” που χρησιμοποιούν το λογισμικό εναντίον των πολιτών τους αλλά και πιθανά σημεία εγκατάστασης του λογισμικού εμφανίζονται στο παρακάτω γράφημα:

Η δραστηριότητα της εταιρείας ήταν εδώ και αρκετό καιρό γνωστή και συγκεκριμένα ότι πωλούσαν προιόντα για παρακολούθηση κινητών τηλεφώνων Android και iPhone. Τα Trojans όμως που χρησιμοποιούσαν αποτελούσαν το “κενό” στην όλη ιστορία ,μιας και δεν είχαν ποτέ εντοπιστεί και αναλυθεί όπως συνέβη αυτή την φορά, σημειώνουν στελέχη της Kaspersky.

Τα 326 σημεία των εξυπηρετητών ελέγχου

Οι αναλυτές χρησιμοποιώντας μεθοδολογία ανάλυσης δικτυακών ευρημάτων σε συνδυασμό με σάρωση στο σύνολο των IP διευθύνσεων κατόρθωσαν να προσδιορίσουν με ακρίβεια τις IP διευθύνσεις των σημείων ελέγχου του RCS ή λογισμικού κυβερνοκατασκοπείας για κυβερνήσεις. Ως η χώρα με τα περισσότερα σημεία ελέγχου του λογισμικού εντοπίστηκαν οι Ηνωμένες Πολιτείες Αμερικής με 64 σημεία ελέγχου (Command and Control), στην συνέχεια το Καζακσταν (φιλοξενώντας 49 σημεία ελέγχου), ο Ισημερινός (με 35 σημεία ελέγχου) και το Ηνωμένο Βασίλειο με 32 συστήματα ελέγχου. Συνολικά εντοπίστηκαν και αποτυπώθηκαν 326 Command and Control servers όπου το κακόβουλο λογισμικό απέστειλε τις πληροφορίες που αντλούσε από τους ανυποψίαστους χρήστες.

Η παρουσία φυσικά των servers σε μια δεδομένη χώρα δεν σημαίνει απαραίτητα ότι η εν λόγω χώρα χρησιμοποιεί το κακόβουλο λογισμικό της εταιρείας HackingTeam εναντίον των πολιτών της, δήλωσε ο κύριος ερευνητής της Kaspersky Sergei Golovanov.Αυτό που υποδηλώνει ίσως είναι η ευκολία που οι χρήστες του κακόβουλου λογισμικού χρησιμοποιήσαν το νομικό πλαίσιο στις παραπάνω χώρες για να εγκαταστήσουν τα σημεία ελέγχου του λογισμικού παρακολούθησης, χρησιμοποιώντας νομικά κενά στην νομοθεσία της εκάστοτε χώρας.

Τρόποι χρήσης και δυνατότητες του λογισμικού κυβερνοκατασκοπείας

To RCS μπορεί να τοποθετηθεί στον στόχο είτε με φυσική πρόσβαση μέσω USB/CD ή απομακρυσμένα με χρήση phishing επιθέσεων, exploit kits ή water-holing τύπου επιθέσεις. Επιπλέον σε συνεργασία με τους παρόχους υπηρεσιών διαδικτύου (ISP) μπορεί να εγκατασταθεί μέσω Injection ή redirection στην δικτυακή κίνηση του χρήστη-στόχου

Μετά την εγκατάσταση του λογισμικού οι κυβερνητικοί αξιωματούχοι έχουν την δυνατότητα:

Να ελέγξουν απομακρυσμένα την συσκευή/υπολογιστή

Να υποκλέψουν δεδομένα

Να εντοπίσουν την ακριβή θέση

Να υποκλέψουν κωδικούς πρόσβασης e-mail

Να υποκλέψουν αρχεία

Να τοποθετήσουν αρχεία εν αγνοία του χρήστη

Να παρακολουθήσουν εισερχόμενα/εξερχόμενα SMS&MMS

Να αποκτήσουν πρόσβαση στο ιστορικό κλήσεων

Να χρησιμοποιήσουν το μικρόφωνο και την κάμερα της συσκευής σε πραγματικό χρόνο

Να εντοπίσουν μηνύματα ή φωνή μέσω των εφαρμογών Skype,WhatsApp και Viber

Το λογισμικό φαίνεται να είναι ιδιαίτερα διαδεδομένο προς εγκατάσταση σε στόχους κινητών τηλεφώνων Android όπως μπορούμε να δούμε και στο σχετικό γράφημα για τις εγκαταστάσεις που έχουν πραγματοποιηθεί εντός 7 ημερών (έως τις 4 Ιουνίου 2014) :

Διασπορά Λογισμικού σε κινητά Android

Η αρχιτεκτονική του μοντέλου επίθεσης που χρησιμοποιεί το RCS της HackingTeam φαίνεται στην παρακάτω γραφική απεικόνιση. Αξίζει να σημειωθεί το δίκτυο Anonymizing που χρησιμοποιούν για την απόκρυψη των στοιχείων των κυβερνητικών αξιωματούχων που χρησιμοποιούν το λογισμικό κυβερνοκατασκοπείας.

Αρχιτεκτονική Δικτύου Επίθεσης Λογισμικού

Για την δημιουργία του Agent μέσω του Factory οι τεχνικοί υπεύθυνοι του λογισμικού μπορούν να δημιουργήσουν custom-made εκδόσεις του RCS για λειτουργικά συστήματα Linux, MacOS, Windows, κινητά τηλέφωνα Android & iPhone, Blackberry και Windows Phone. Οι δυνατότητες εγκατάστασης εξαιρετικά πολλές: μέσω τοπικού WiFi, μέσω προκατασκευασμένου πακέτου νόμιμης εφαρμογής, με χρήση exploit, με εγκατάσταση από USB/SD κάρτα αλλά και USB/U3, με χρήση CD, με χρήση QR Code, με χρήση Java Applet μέσω δημιουργημένης ιστοσελίδας και τέλος με WAP Message σε κινητά τηλέφωνα (εκτός του iOS)

Δημιουργία Agent λογισμικού κυβερνοκατασκοπείας

Αν μάλιστα νομίζετε ότι η χρήση Antivirus θα σας προστατεύσει,τότε είστε γελασμένοι. Η εταιρεία προσφέρει στους πελάτες της λίστα με ελέγχους που πραγματοποιεί με όλα τα σύγχρονα Antivirus, όπου φαίνεται σαφώς ποια εντοπίζουν τις ψηφιακές υπογραφές του λογισμικού!

Μη Εντοπισμός από Antivirus

Η αρχιτεκτονική επιτρέπει σαφώς την χρήση συνεχόμενων ανώνυμων Proxy servers (Anonymous & Proxy Chain Architecture) για να αποκρύψει πλήρως το αρχικό ίχνος των κυβερνητικών αξιωματούχων

Πραγματοποίηση απόκρυψης ίχνους κυβερνητικών αξιωματούχων

Το λογισμικό είναι εμπλουτισμένο με δυνατότητες άντλησης αρχείων, τοποθέτησης αρχείων εφόσον είναι επιθυμητό αλλά και υποκλοπής συνομιλιών Skype!

Άντληση αρχείων από στόχο

Υποκλοπή Συνομιλίας Skype

Εκτέλεση και παρακολούθηση εφαρμογών εν αγνοία του χρήστη.

Επιπλέον στην τελευταία έκδοση έχει προστεθεί η δυνατότητα οπτικοποίησης πληροφοριών. Το λογισμικό μπορεί να “χτίσει” το προφίλ του παρακολουθούμενου χρήστη πραγματοποιώντας ανάλυση διασυνδέσεων σύμφωνα με τα δεδομένα που αντλεί από το υποκείμενο της παρακολούθησης, ώστε να προσδώσει με εύληπτο και γραφικό τρόπο στον κυβερνητικό αξιωματούχο (συνδυάζοντας address books, email Κλπ) τις επαφές του παρακολουθούμενου.

Έρευνα παρακολουθούμενων

H έκδοση για Android είναι εξαιρετικά προστατευμένη και δεν μπορεί να αναλυθεί με εύκολο τρόπο. Οι ερευνητές διαπίστωσαν ότι το RCS έχει χρησιμοποιηθεί ποικιλοτρόπως στο παρελθόν για παρακολούθηση πολιτικών αντιπάλων, αντιφρονούντων, δημοσιογράφων, υπερασπιστών των ανθρωπίνων δικαιωμάτων και πολιτικών προσωπικοτήτων!

Τα ερωτηματικά που εγείρονται για την χρήση του εν λόγω λογισμικού είναι πολλά. Κυρίως μάλιστα για τις δυνατότητες επεμβατικότητας που παρέχει το RCS λογισμικό (δίνοντας την δυνατότητα να αντλεί αλλά και να τοποθετεί στοιχεία κατά βούληση αυτού που το ελέγχει)!. Θεωρείτε δεδομένο ότι οι παρακολουθούντες ανυποψίαστους πολίτες με το εν λόγω λογισμικό είναι ηθικοί, δρούν νόμιμα και αυστηρά εποπτευόμενα από εισαγγελικές αρχές και δεν κάνουν χρήση του λογισμικού για ίδιο όφελος.

Η πρακτική όμως έχει δείξει ότι κάτι τέτοιο δεν ισχύει και πολλές φορές τα εργαλεία αυτά χρησιμοποιούνται πάνω από το νόμο, για πολιτικές σκοπιμότητες ή εναντίον αντιφρονούντων. Επιπλέον κανείς δεν διασφαλίζει ότι το λογισμικό αυτό πωλείτε αποκλειστικά σε κυβερνήσεις και όχι σε ιδιώτες που μπορούν να διαθέσουν τα ποσά που ζητά η εταιρεία (που δεν είναι και ιδιαίτερα υψηλά) για να πραγματοποιήσουν στην συνέχεια με χρήση του λογισμικού κυβερνοκατασκοπεία εναντίον ανταγωνιστών ή ακόμα και κυβερνητικών υπηρεσιών!

Η πλήρη μελέτη του λογισμικού κυβερνοκατασκοπείας RCS είναι διαθέσιμη

Οι τρόποι διείσδυσης του λογισμικού είναι συγκεκριμένοι (αναφέρθηκαν παραπάνω) όποτε αν κάποιος εκτιμά για οποιονδήποτε λόγο ότι είναι στόχος αξίζει να είναι ιδιαίτερα προσεκτικός στα μηνύματα που λαμβάνουμε/ανοίγουμε και στις ιστοσελίδες που επισκεπτόμαστε! Δεν δεχόμαστε άκριτα μια παραίνεση μέσω ηλεκτρονικού μηνύματος να επισκεφτούμε ιστοσελίδα ή να ανοίξουμε επισυναπτόμενο μήνυμα!

Επιπλέον οι επιχειρήσεις και οι άνθρωποι κλειδιά εντός αυτών (Διευθύνοντες Σύμβουλοι, Οικονομικοί Διευθυντές,Νομικοί Σύμβουλοι, Διευθυντές Πληροφορικής, Υπηρεσίες Εσωτερικού Ελέγχου) που διαθέτουν πρόσβαση σε ευαίσθητες πληροφορίες, θα πρέπει να είναι ιδιαίτεροι προσεκτικοί και να λαμβάνουν όλα τα προτεινόμενα μέτρα για διασφάλιση χρήσης εναντίον τους λογισμικών σαν το RCS για περιπτώσεις βιομηχανικής κυβερνοκατασκοπείας και υποκλοπής δεδομένων! Η καλύτερη προστασία είναι η ενημέρωση και η ευαισθητοποίηση έναντι των διαρκώς αυξανόμενων κινδύνων!

secnews.gr

ΦΩΤΟΓΡΑΦΙΕΣ

ΜΟΙΡΑΣΤΕΙΤΕ

ΔΕΙΤΕ ΑΚΟΜΑ

ΠΡΟΗΓΟΥΜΕΝΟ ΑΡΘΡΟ

Το «Όχι» της Κατερίνα Λέχου στο… Mega!

ΕΠΟΜΕΝΟ ΑΡΘΡΟ

ΠΡΟΠΟΝΗΣΗ ΣΤΑ... ΠΕΝΑΛΤΙ Η ΚΟΣΤΑ ΡΙΚΑ

ΣΧΟΛΙΑΣΤΕ