Ένα νέο κύμα κυβερνοεπιθέσεων που εκμεταλλεύονται τα τρωτά σημεία των συστημάτων Linux για να μολύνουν κατά κύριο λόγο χρηματοπιστωτικά ιδρύματα και κυβερνητικούς οργανισμούς, παρατηρείται το τελευταίο διάστημα, σύμφωνα με τους ερευνητές της Check Point Research (CPR).

Για την ακρίβεια, οι ερευνητές εντόπισαν συνεχείς επιθέσεις που εκμεταλλεύονται συγκεκριμένα κενά ασφαλείας των Linux συστημάτων για να δημιουργήσουν ένα botnet, ένα δίκτυο δηλαδή από μολυσμένες από το κακόβουλο λογισμικό μηχανές, οι οποίες ελέγχονται εξ αποστάσεως από τους κυβερνοεκληματίες. Κάπως έτσι, οι μολυσμένες συσκευές Linux μπορούν να χρησιμοποιηθούν ως πλατφόρμα επίθεσης για την εκκίνηση περαιτέρω επιθέσεων και αυτός που τις ελέγχει εξ αποστάσεως να χρησιμοποιεί τα μολυσμένα μηχανήματα για να εξορύξει κρυπτονομίσματα, να εξαπλωθεί πλευρικά σε ένα εταιρικό δίκτυο ή να στοχεύσει άλλους ενώ παριστάνει την παραβιασμένη εταιρεία.

Όσο για το κακόβουλο λογισμικό που χρησιμοποιείται στην επίθεση, αποτελεί μια νέα παραλλαγή, που ακούει στο όνομα Freak Out και προχωρά σε σάρωση θυρών, συλλέγει πληροφορίες, κάνει network sniffing ή ξεκινά επιθέσεις DDoS.

«Η στόχευση Linux συστημάτων με στόχο την εκμετάλλευση ευπαθειών και την απόκτηση πρόσβασης σε αυτά, δεν είναι κάτι νέο, ωστόσο λαμβάνει άλλες διαστάσεις όσο μεγάλοι οργανισμοί και κυβερνητικές οντότητες υιοθετούν στρατηγικά πλέον τη χρήση Linux συστημάτων σε αναζήτηση μεγαλύτερης ασφάλειας. Αυτομάτως αυτό αποτελεί κίνητρο για τους επιτιθέμενους να αναζητήσουν σχετικές ευπάθειες.

Στη συγκεκριμένη περίπτωση του malware «FreakOut» οι ευπάθειες που χρησιμοποίησε μόλις είχαν ανακοινωθεί και άμεσα χρησιμοιήθηκαν σε μια προηγμένη επίθεση παγκοσμίως, γεγονός που αναδεικνύει για ακόμα μια φορά την ανάγκη εγκατάστασης ενημερώσεων. Προτείνουμε όπως πάντα σε τέτοια θέματα ασφάλειας των οργανισμών , η αντίδραση να είναι άμεση και να ολοκληρωθούν οι ενημερώσεις στις νεότερες εκδόσεις των TerraMaster TOS, Zend Framework, και Liferay Portal» αναφέρει σχετικά στο insider.gr η και Κωνσταντίνα Κούκου, Senior Security Engineer της Check Point.

Οι ερευνητές της Check Point ανακάλυψαν την επίθεση στις 8 Ιανουαρίου 2021, όταν και παρατήρησαν τη λήψη του κακόβουλου script από το hxxp://gxbrowser[.]net. Έκτοτε βέβαια έχουν εντοπιστεί 185 συστήματα μολυσμένα με το «Freak Out».

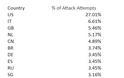

Επιπλέον, εντοπίστηκαν πάνω από 380 προσπάθειες επίθεσης, οι οποίες απετράπησαν από την Check Point. Το 27% των προσπαθειών επίθεσης παρατηρήθηκαν στις ΗΠΑ, ωστόσο πολλές καταγράφηκαν και σε χώρες της Ευρώπης ( Ιταλία, Μεγάλη Βρετανία, Γερμανία, Ολλανδία, Ισπανία, Ρωσία κ.ά.). Όσο για τους στόχους τους επίθεσης είναι κατά κύριο λόγο χρηματοπιστωτικά ιδρύματα και κυβερνητικοί οργανισμοί.

Πώς πραγματοποιείται η επίθεση

Οι επιθέσεις απευθύνονται σε συσκευές Linux που εκτελούν ένα από τα ακόλουθα λειτουργικά:

TerraMaster TOS (TerraMaster Operating System), έναν γνωστό πάροχο για συσκευές αποθήκευσης δικτύου. Το Zend Framework, ένα framework για την ανάπτυξη web εφαρμογών. Liferay Portal, μια πλατφόρμα για προγραμματιστές Java για τη ανάπτυξη web portals και εφαρμογών.Αρχικά ο εισβολέας ξεκινά εγκαθιστώντας κακόβουλο λογισμικό μέσω της εκμετάλλευσης τριών τρωτών σημείων: CVE-2020-28188, CVE-2021-3007 και CVE-2020-7961. Στη συνέχεια, ανεβάζει και εκτελεί ένα κώδικα Python στις παραβιασμένες συσκευές. Έπειτα εγκαθιστά το XMRig, ένα γνωστό λογισμικό για εξόρυξη κρυπτονομισμάτων κι από εκεί ο εισβολέας επεκτείνεται σε άλλα συστήματα του δικτύου.

Όσο για τον εισβολέα, παρότι οι ερευνητές δεν έχουν εντοπίσει την ακριβή του ταυτότητα, παρόλα αυτά αναφέρουν πως πρόκειται για γνωστό χάκερ ο οποίος χρησιμοποιεί μεταξύ άλλων και τα ψευδώνυμα Fl0urite και Freak. insidergr

Freegr network blog- News about pc, technology.

freegr